昨天清理磁盘,整理旧文件的时候,轻信直接打开了wooyun zone里某位白帽子分享的工具,一时大意,中马了。

PC机上有个360安全卫士,也没有一丁点的提示。。。(这木马过360的)

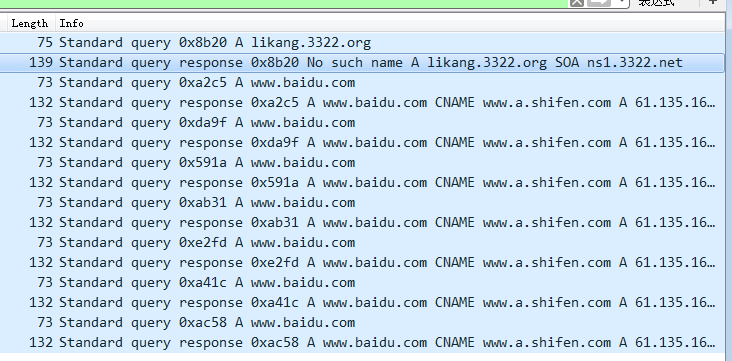

随后我在修改subDomainsBrute的时候,抓dns query,惊讶地发现,出现了一个3322.org的域名,并且对应记录是不存在的,如下图:

以前玩远控木马的同学可能知道,3322.0rg,花生壳之类的,常常被用来木马在内网反向上线的。所以,这个地方十分不正常,这让我意识到,有较大的几率已经中马了。

用360安全卫士扫描,没有发现任何木马和危险项,之前也提到了,这个木马是过360的。

现在的问题是,如何抓到这个木马,我绕了一个弯子,因为我想从dns query入手来查找(正确的做法是打开进程查看器,逐个进程检查):

- 我们已经知道,木马会主动去连likang.3322.org,但是wireshark是抓不到进程pid,它仅仅支持从某一网卡抓包,并不关心包来自于哪个进程

- 即使能抓到DNS查询的对应进程,其实也只能抓到windows下的DNS Client:svchost.exe进程,实际并无意义,我们依然不知道背后到底是哪个进程在请求likang.3322.org

在抓dns query源进程受阻的情况下,我想到,既然木马想访问likang.3322.org,而这个域名又不存在。 那么我应该可以欺骗它去访问我自己的服务器,我修改hosts文件,添加:

11.22.33.44 likang.3322.org

这个时候,我应该可以抓到访问likang.3322.org的其他请求了。

我用smartsniff抓包,发现有到目标11.22.33.44的http request,木马会请求http://likang.3322.org/ip.txt,看起来像是一个DDOS木马,下载攻击目标的。

这个时候我还是没抓到进程,对应的http://likang.3322.org/ip.txt文件并不存在,http request一瞬间就结束了,tcp查看工具因为刷新频率的原因,还看不到对应的进程。

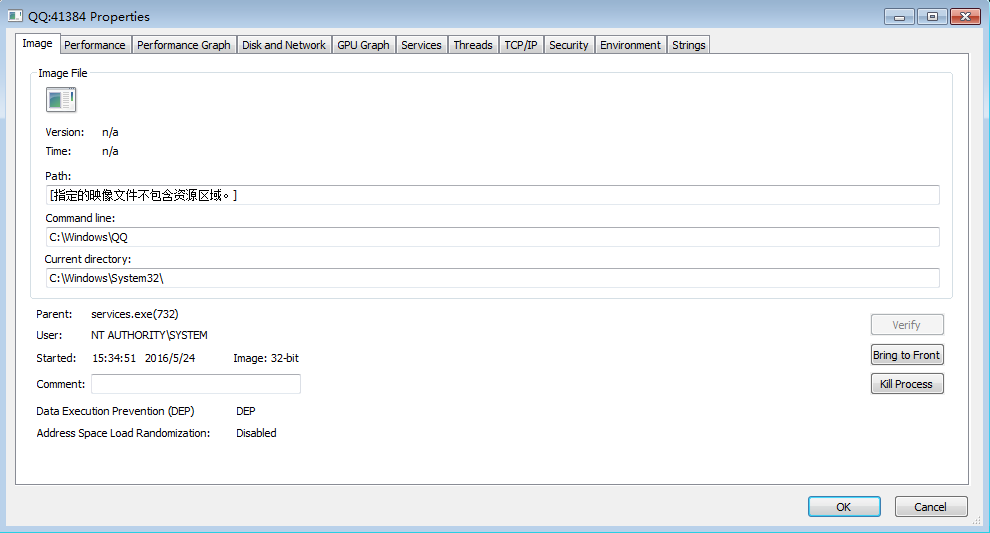

于是我在11.22.33.44上python起了一个http server,并且让get请求hang住,sleep 30s,最终抓到了对应的进程:

如图,QQ进程:

总结一下,上面也说到,正确的做法,应该是查看进程列表,然后逐个检查进程是否正常,从 启动时间 | 可执行文件的创建日期 等特征对比。

绕个弯子,换了个思路。 🙂

get请求hang住 这步是怎么做的啊

python中有basehttpserver的库,自己定义一下BaseRequestHandler类,在do_GET方法中time.sleep就可以实现的,其实也就几行代码。 python非常适合做快速开发。

博主能否说一下是哪个软件啊,防止被坑啊。。

针对http 请求抓包,推荐HttpAnalyzer,它可以定位到进程

httpanalyer不错, windows下还有个microsoft network monitor也是常用的抓包工具。

这个湾子绕得好!

谁发的啊?爆出来啊,不会抱着“惹不起,我还躲不起!”的心理吧?还是你压根就不记得是从哪下的软件了(随意指个乌云白帽子,搞点噱头)?还是TMD搞个虚拟机演戏?

wooyun zone里面的一个Struts漏洞工具,谁发出的当时没有再去追查了。 估计他自己也是受害者,自己收集了一批工具

可以从wireshark中看到源端口号,然后用netstat查出占用该端口号的进程ID,然后从任务管理器找到该ID的进程名

这个网络连接是一瞬间的事情,找到原端口后再去netstat,早就找不到了。

这个是什么?居然能百度到。http://www.lijiejie.com/wp-content/uploads/2014/08/126_user_questions.txt

我想要知道那个怎么过的360,哈哈哈